Le cadre de cybersécurité (Cybersecurity Framework, CSF) publié par le NIST constitue la base sur laquelle s’appuient la norme minimale pour les TIC de l’Office fédéral pour l’approvisionnement économique du pays, le manuel de l’AES intitulé «Protection de base pour les technologies opérationnelles (OT) dans l’approvisionnement en électricité» ainsi que de nombreuses autres normes. Le NIST CSF définit cinq champs d’action: Identify (Identifier), Protect (Protéger), Detect (Détecter), Respond (Réagir) et Recover (Récupérer). L’idée première est de prendre toutes les précautions pour désamorcer une éventuelle attaque et lui laisser le moins de chances possible d’aboutir. Mieux vaut en effet prévenir que guérir. L’accent est donc mis au départ sur la création de transparence (Identify) et sur l’organisation de la prévention (Prevent). La détection (Detect) et la réaction (React) sont complémentaires et ne présentent une réelle efficacité qu’à partir d’un certain degré de maturité. Ces priorités sautent aux yeux lorsque l’on observe la manière dont se déroule une attaque.

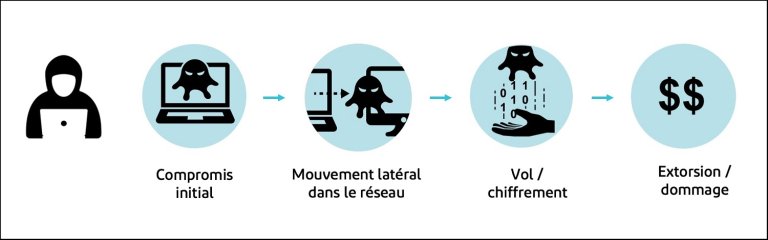

Déroulement d’une attaque

Une personne qui s’introduit dans un réseau – en pratiquant l’hameçonnage, en exploitant la vulnérabilité de systèmes non patchés ou des failles de sécurité zero-day ou encore en se servant d’un pied de biche à la station de transformation – va commencer par s’en faire une idée d’ensemble. Elle s’y déplacera prudemment et discrètement à la recherche d’appareils non protégés et de cibles intéressantes. Il faut en moyenne 280 jours aux exploitants d’un système pour localiser et combler une faille. À ce moment-là, le réseau peut être infiltré depuis plus de six mois. La personne qui s’y est introduite a ainsi tout loisir de préparer posément son attaque et de couvrir ses arrières, de sorte que sa communication est difficilement détectable par les systèmes.

Lorsqu’elle passe à l’attaque, cela ne dure généralement que quelques minutes. Ne pas connaître précisément sa propre infrastructure et les actifs qui s’y trouvent (Identify) et ne pas avoir pris de dispositions pour les protéger (Prevent) assure aux pirates informatiques la possibilité d’évoluer à leur guise à l’intérieur du réseau, de trouver les actifs critiques et d’y accéder. Les cybercriminel/les utilisent par exemple l’IT pour pénétrer l’environnement OT et y repérer des systèmes vulnérables. Même si l’attaque proprement dite est détectée aussitôt lancée, les chances de l’emporter dans une lutte fébrile et réactive pour éteindre l’incendie (Detect/React) sont limitées si des dispositions adéquates n’ont pas été prises en amont.

Étape no1: instaurer de la visibilité (Identify)

On ne peut protéger que ce que l’on connaît. Il faut donc commencer par recueillir des données et des informations sur sa propre infrastructure. Quelles sont les caractéristiques du réseau et quels systèmes contient-il? Quels sont les vecteurs d’attaque et les risques? Toutes les normes usuelles (BSI, ISO, etc.) imposent de documenter précisément le réseau pour pouvoir mener ensuite des analyses plus approfondies et élaborer des mesures de prévention assorties de priorités claires. La documentation et les listes manuelles sont toutefois très laborieuses à établir, et il n’est pas toujours évident de déterminer ce qui est (encore) d’actualité. Heureusement, ce processus est aujourd’hui automatisé. Les extensions de réseau dans le domaine de l’énergie notamment, avec le raccordement permanent de stations de transformation, nécessitent une documentation automatisée. La visibilité ainsi acquise peut en outre être développée en continu et enrichie (de données log, SIG, etc.). Il s’en dégage peu à peu une vision globale du réseau qui permet aux exploitants de rompre avec le raisonnement en silos techniques et organisationnels.

OT ou IT?

Les «technologies opérationnelles» (OT) désignent les appareils et installations qui participent directement aux processus de production physiques – par exemple, dans une centrale électrique, les dispositifs de protection, de commande et de régulation d’une turbine ou, dans les sous-stations, les systèmes des champs de lignes ou des transformateurs ainsi que les infrastructures de communication nécessaires. Les «technologies de l’information» (IT) s’intéressent, quant à elles, au traitement commercial des données, qui n’est pas directement lié aux processus physiques.

Étape no2: implanter une architecture sûre (Prevent)

La visibilité obtenue sert de fondement à la mise en place d’une protection préventive: comment organiser le réseau en toute sécurité et comment protéger les systèmes qui le composent? Dès qu’un exploitant se penche de plus près sur sa propre infrastructure désormais transparente, il découvre des appareils vulnérables, identifie des pistes d’attaque concrètes et réfléchit à de possibles mécanismes de protection.

L’appréhension du contexte global permet d’aborder le sujet de la cybersécurité en se concentrant non pas sur la menace, mais sur l’infrastructure (points faibles, architecture, etc.). La démarche devient ainsi plus pragmatique en s’intéressant au paysage réseau spécifique plutôt qu’à des modèles de menaces génériques. La plupart des attaques ne sont de toute façon pas très complexes – elles n’ont pas besoin de l’être. Les pirates recherchent des points faibles simples, des appareils équipés d’anciens logiciels ou de systèmes d’exploitation hérités (Windows 7), des installations connectées à Internet et des réseaux plats non segmentés.

C’est à ces défauts qu’il faut prioritairement s’atteler. «Une architecture réseau ICS sûre et robuste constitue l’un des principaux piliers d’une protection efficace contre les attaques», peut-on lire dans le manuel de l’AES «Protection de base pour les technologies opérationnelles (OT) dans l’approvisionnement en électricité». L’architecture de réseau s’est progressivement développée, en particulier dans le domaine de l’OT. Elle est en partie déterminée par des paramètres géographiques, mais peut aussi couvrir des sites externes qui y sont spécifiquement rattachés.

Mais en quoi consiste une architecture sûre et robuste? Un réseau sera d’autant plus sécurisé qu’il aura été correctement segmenté, c’est-à-dire divisé en segments et zones de sécurité. La segmentation permet de réguler les flux de communication depuis et vers ces sous-réseaux et d’empêcher une personne malveillante d’évoluer à sa guise dans le réseau, une fois ce dernier infiltré. La segmentation du réseau implique une analyse préalable approfondie de ses différents systèmes et de la communication entre ces systèmes, à savoir entre les zones et segments de sécurité dans lesquels ils se trouvent. Dans la même logique, il convient d’unifier et de sécuriser le traitement des systèmes vulnérables et non patchés (microsegmentation et gestion des correctifs) ainsi que les accès à distance (des fournisseurs, par exemple).

Une démarche incontournable, mais simplifiable

Les questions de cybersécurité sont exigeantes en ce sens qu’elles ne peuvent être résolues du jour au lendemain grâce à un nouvel outil et qu’elles font intervenir différentes parties prenantes. De nombreuses solutions font certes miroiter la possibilité de sauter les étapes nécessaires grâce à une Fabric, au Software-Defined Networking ou à quelque autre paradigme. Mais en réalité, et ce quelles que soient les solutions de sécurité dans lesquelles ils investissent, les exploitants doivent réfléchir à ce qu’ils peuvent protéger et comment, ainsi qu’à la manière dont l’architecture de réseau peut être sécurisée. Aucun système ne prend en charge cette étape de la réflexion.

Quelle approche pragmatique appliquer? Comment cheminer d’une étape à l’autre dans un délai raisonnable et en mobilisant un effectif réaliste? Dans quelle mesure le changement peut-il éventuellement être mis à profit pour dégager des ressources humaines? Il peut être utile, à ce stade, d’utiliser des modèles (templates) et des références conceptuelles. Pour les organisations avec OT, le modèle Purdue, par exemple, fournit des pistes. Le développement d’une nouvelle architecture peut également s’avérer l’occasion d’accroître l’automatisation de la sécurité et du réseau. Une bonne base d’automatisation permet de réaliser de significatives économies de personnel dans la mise en œuvre et l’exploitation ultérieure. Cela peut également être le moyen de résoudre des problèmes quotidiens concrets tels que les mauvaises configurations accidentelles, les modifications de configuration non autorisées, etc., ce qui allège l’exploitation à long terme. Il est globalement tout à fait possible d’introduire dans un premier temps des améliorations d’ordre général, puis de procéder de manière plus granulaire. Ainsi, l’organisation n’est pas surchargée et l’exploitant peut acquérir de l’expérience et progresser.

Ajout de technologie vs changement organisationnel

Les aspects abordés montrent que la résilience est un état organisationnel et non un assemblage de caractéristiques techniques. Des adaptations techniques s’imposent, mais elles sont une conséquence, et non la source du changement. De plus, qui dit outils supplémentaires dit besoin accru de spécialistes capables d’en faire bon usage: une exigence difficilement conciliable avec la pénurie de personnel qualifié dans les domaines de la sécurité et de l’infrastructure. Se doter d’un Security Operations Center (SOC) externe constitue un complément utile, mais pas un substitut. Pour que l’argent investi dans un SOC soit utilisé à bon escient, l’organisation doit avoir atteint un certain degré de maturité.

Il est plus judicieux de faire évoluer l’état d’esprit et le fonctionnement dans un souci d’amélioration, de simplification et d’automatisation continues. La vision globale basée sur les données permet aux responsables IT, OT et Sécurité de s’asseoir ensemble autour d’une même table pour discuter des questions de cybersécurité. Ainsi, les bases conceptuelles sont peu à peu posées et la manière de passer d’une étape à une autre devient plus tangible et plus simple. Cette approche peut paraître inhabituelle en ce sens qu’elle brise les silos non seulement techniques, mais aussi organisationnels. Parvenir à engager tous les collaborateurs et toutes les collaboratrices sur cette nouvelle voie peut néanmoins générer une forte dynamique positive.

Solutions prétendument miraculeuses vs prévention coûteuse

On peut donc dépenser des sommes astronomiques pour s’équiper en nouveau matériel et en logiciels dernier cri, conçus par exemple pour identifier des menaces hypothétiques et détecter des attaques qui n’auront peut-être jamais lieu. Mais, au final, les systèmes demeurent vulnérables et l’architecture globale insuffisamment sécurisée. Instaurer de la visibilité et travailler à des modifications préventives de l’architecture implique certes de mobiliser des ressources en personnel déjà limitées. Pourtant, ce sont ces mesures-là qui permettent d’augmenter la sécurité de manière effective et pas seulement hypothétique. Conséquence: ne vaudrait-il pas mieux résister à la tentation de s’affranchir de ces dépenses et faire plutôt le choix d’une planification prudente, en définissant des priorités et en réfléchissant attentivement à la manière de tirer le meilleur parti de cet investissement humain. Associer la prévention à la simplification, à l’automatisation et au changement organisationnel peut avoir d’importantes retombées positives qui, à terme, soulageront les équipes.