Die Hochschule Luzern hat im Projekt SINA (Smart INteroperability Architecture) die Technologie der Datenräume für die Gebäude- und Energiebranche untersucht. Datenräume sind dezentrale Dateninfrastrukturen für einen sicheren Datenaustausch in vertrauenswürdiger Umgebung unter Wahrung der Datensouveränität und ermöglichen im Energiesektor Anwendungen z.B. für Energie- oder Flexibilitätsmanagement. Doch wie funktionieren Datenräume? Der Artikel erläutert die wichtigsten Aspekte.

Ubiquitäre Datenerfassung und sekundäre Nutzung

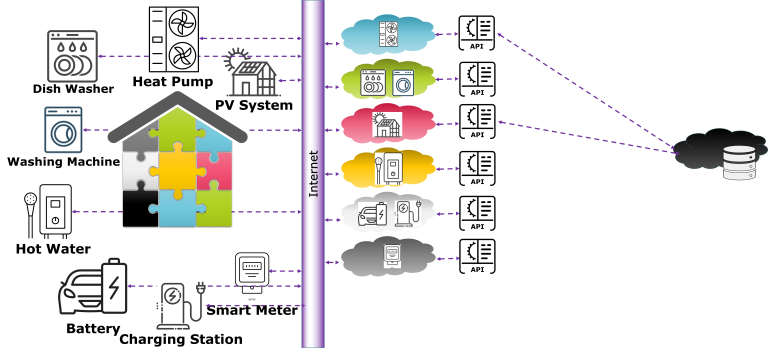

Zunehmend werden Geräte in Haushalten und in Gebäuden über das Internet angebunden und senden kontinuierlich Daten. Beispielsweise erfassen Wärmepumpen oder Photovoltaik-Anlagen (PV-Anlagen) die für den Betrieb erforderlichen Daten (Abbildung 1, linke Hälfte) und speichern diese in der Cloud des Herstellers. Der Hersteller erfährt mehr über die Nutzung oder kann fällige Wartungen der Geräte besser planen. Die Fachliteratur bezeichnet dies als primäre Datennutzung [1].

Nun stellt sich die Frage, ob sich mit diesen Daten – auch kombiniert aus unterschiedlichen Quellen – nicht noch weitere Anwendungsfälle erschliessen lassen. Mit den Daten der Wärmepumpe und der PV-Anlage sowie Wetterdaten liesse sich bereits ein einfaches Heim-Energiemanagementsystem (HEMS) realisieren (Abbildung 1, ganz rechts). Anstatt dass nun der Anbieter des HEMS die Daten erneut erfasst, wäre es viel effizienter, wenn er auf die bereits erfassten Daten in den Clouds der verschiedenen Gerätehersteller zugreifen könnte. Es geht somit um die sekundäre Datennutzung, also eine Nutzung von für einen anderen Zweck erfassten Daten [1].

Die sekundäre Nutzung ist bereits möglich, meist über Schnittstellen (sog. Application Programming Interfaces, APIs), welche die Gerätehersteller zur Verfügung stellen und die Dienstanbieter nutzen können. Der Zugang zu diesen Daten wirft allerdings einige Fragen auf: Wie wird der gesetzeskonforme Datenschutz gewährleistet? Wie behält die Dateneigentümerschaft die Kontrolle über ihre Daten und wie können diese dazu motiviert werden, die Daten Dritten zur Verfügung zu stellen? Wie kann das Vertrauen gewährleistet werden, dass die Daten korrekt gehandhabt werden?

Weiter kommt hinzu, dass jeder Dienstanbieter mit jedem API-Anbieter den Datenaustausch verhandeln muss. Dadurch entsteht ein nicht zu vernachlässigender Aufwand. Datenräume stellen hierfür Vertragsvorlagen, Datennutzungsrichtlinien und eine Identitätsverwaltung zur Verfügung, welche diese Hürden adressieren.

Sicherer Datenaustausch

Gesucht ist eine Lösung, welche

- für die Dateneigentümerschaft transparent und kontrollierbar ist,

- den Aufwand für Dienstanbieter minimiert,

- den Zugriff auf eine Vielzahl von Datenquellen erlaubt und

- dabei ein hohes Mass an Vertrauenswürdigkeit gewährleistet.

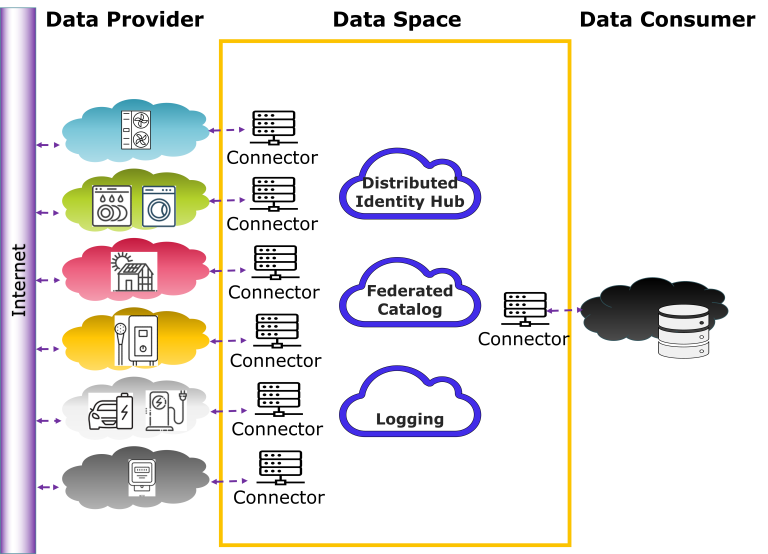

Datenräume erfüllen diese Anforderungen. Datenräume sind eine föderierte, offene Infrastruktur für souveränen Datenaustausch, die auf gemeinsamen Vereinbarungen, Regeln und Standards beruht [2]. Sie erlauben, Daten in einer geschützten Umgebung zu teilen, ohne die Datensouveränität aufzugeben (Abbildung 2).

Datenräume bedürfen einerseits einer technischen Umsetzung, und benötigen andererseits ein Regelwerk sowie eine Organisation, welche den Datenraum betreibt und unterhält [3].

Organisation und Lenkung

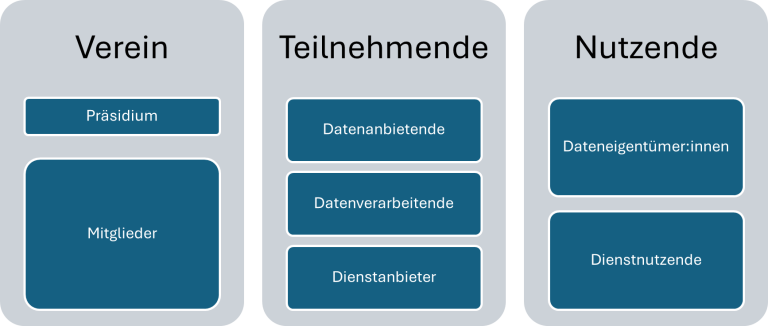

Der Betrieb eines Datenraums erfordert eine Organisation, die z.B. als Verein organisiert sein kann [4]. Sie erstellt die Regeln im Datenraum und setzt sie durch. In einem Datenraum bestehen noch weitere Rollen wie die Datenanbietenden, Datenverarbeitenden, Personen und Organisationen, welche Daten erzeugen und Betreiber von Infrastruktur-Hardware. Nicht alle Rollen müssen in der betreibenden Organisation Mitglied sein. So ergibt sich die in Abbildung 3 gezeigte organisatorische Struktur.

Mitglieder des Vereins sind Organisationen, welche die Regeln des Datenraums aufstellen und durchsetzen, und welche die technische Infrastruktur bereitstellen, um den Datenraum zu betreiben. Die Organisationen können aus der Privatwirtschaft, der Forschung sowie der Bundesverwaltung kommen. Der Verein ist verantwortlich dafür, die im Datenraum geltenden Regeln durchzusetzen. Dies erfordert eine Prüfung der Teilnehmenden als Organisation, aber auch eine Prüfung der eingesetzten technischen Komponenten im Datenraum. Zertifikate bestätigen die Einhaltung der Regeln auf organisatorischer wie auch auf technischer Ebene.

Die im Datenraum geltenden Regeln müssen den geltenden gesetzlichen Vorgaben – wie beispielsweise dem Datenschutzgesetz in der Schweiz – entsprechen. Bei internationalem Datenaustausch müssen die Regeln die Gesetze der entsprechenden Länder berücksichtigen, z.B. die Datenschutz-Grundverordnung (DSGVO) der EU oder den EU Data Act.

Teilnehmende am Datenraum sind Firmen, welche den Zugriff auf die bei ihnen gespeicherten Daten im Datenraum ermöglichen, und solche, die auf die verfügbaren Daten zugreifen, sie verarbeiten und für ihre Dienstangebote verwenden. Die Dienstanbieter können die verarbeiteten Daten wiederum im Datenraum einspeisen. Damit das Vertrauen im Datenraum aufgebaut werden kann, müssen die Teilnehmenden in einem Zertifizierungsverfahren nachweisen, dass sie konform den Regeln arbeiten und dass die von ihnen betriebenen technischen Komponenten den Anforderungen genügen.

Die Nutzenden sind Personen oder Organisationen, bei denen die Daten entstehen (Eigentümerschaft der Daten). Sie nehmen auch Dienstangebote in Anspruch. In der Rolle als Dateneigentümerschaft legen sie Datennutzungsrichtlinien fest und bestimmen, wer wann und wie lange auf ihre Daten zugreifen darf. Sie können auch jederzeit nachvollziehen, welche Transaktionen stattgefunden haben. Diese Massnahmen sichern die Datensouveränität.

Technische Umsetzung von Datenräumen

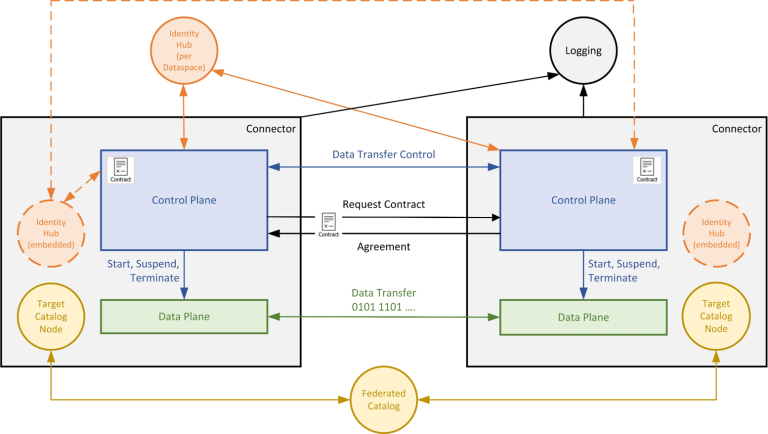

Die technische Umsetzung der Datenräume muss die Bestrebungen auf organisatorischer Ebene unterstützen. Die technischen Komponenten sind ein weiteres Element, um die Vertrauenswürdigkeit in Datenräumen zu gewährleisten. Als Komponenten benötigt ein Datenraum Konnektoren, einen Identity Hub, einen Federated Catalog und ein Logging (Abbildung 4).

Konnektoren

Eine zentrale Komponente der Datenräume ist der Konnektor. Der Konnektor ist mit der Datenquelle verbunden und kann so die Daten im Datenraum zur Verfügung stellen. Die Anbindung an die Datenquelle erfolgt oft über sogenannte Representational State Transfer (REST) APIs. Ein Konnektor garantiert zudem, dass die Daten nur gemäss den Datennutzungsrichtlinien, welche die Dateneigentümerschaft festlegt, ausgetauscht werden. So kann die Verwendung zeitlich, geografisch oder auch auf bestimmte Teilnehmende eingeschränkt werden. Die Konnektoren werden von datenanbietenden (z.B. Hersteller von Wärmepumpen) wie auch datenkonsumierenden (z.B. Dienstanbieter für Energiemanagement) Organisationen betrieben.

Für den Datenaustausch verwenden die Konnektoren aktuelle Verschlüsselungs- und Authentifizierungsverfahren, was auf technischer Ebene zur Vertrauensbildung beitragen soll.

Die Anzahl Konnektoren in einem Datenraum ist grundsätzlich nicht eingeschränkt. Dadurch erhalten Dienstanbieter potenziell Zugriff auf eine grosse Anzahl an Datenquellen. Der Zugriff auf Daten über Konnektoren reduziert den Aufwand für Dienstanbieter, weil diese keine zusätzliche Hardware zur Erfassung der Daten vor Ort installieren müssen.

Identity Hub

Der Identity Hub sichert die Identität aller beteiligten Komponenten im Datenraum. Für jede Transaktion im Datenraum prüfen die beteiligten Komponenten die Identität der jeweils anderen Komponenten, um die Authentizität zu gewährleisten. So wird sichergestellt, dass jede Komponente jene ist, als die sie sich ausgibt. Es ist möglich, den Identity Hub als zentrale Instanz aufzusetzen, was allerdings ein erhöhtes Risiko darstellt, falls der Identity Hub ausfällt oder nicht erreichbar ist. Hier kann ein verteilter Identity Hub Vorteile bieten.

Federated Catalog

Der Federated Catalog enthält Informationen über die Daten, welche die Konnektoren anbieten (Metadaten). Ein Konnektor eines Dienstanbieters kann so ermitteln, welche Konnektoren von Datenanbietenden für seinen Dienst in Frage kommen.

Logging

Das Logging hält alle Transaktionen im Datenraum fest, ohne die Daten selbst zu speichern. Für die Dateneigentümerschaft entsteht damit Transparenz, da sie jederzeit nachverfolgen kann, wer ihre Daten wann verwendet hat. Eine weitere Anwendung des Loggings ist die Verrechnung von Dienstleistungen für die verschiedenen Rollen im Datenraum. So können neben Geschäftsmodellen für Dienstanbieter auch solche für die Hersteller der Geräte, welche die Daten über ihren Konnektor im Datenraum bereitstellen, erstellt werden. Auch die Verrechnung der Dienstleistungen kann mit Unterstützung des Loggings erfolgen.

Datenaustausch im Detail

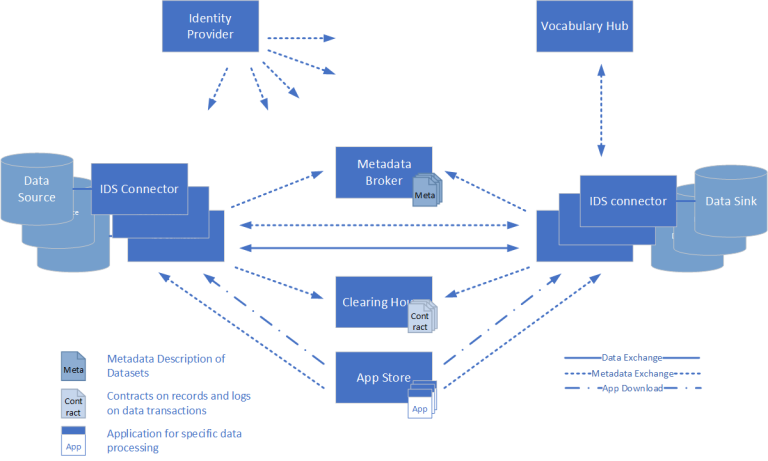

Bevor im Datenraum Daten ausgetauscht werden, verhandeln die Konnektoren untereinander, ob die Daten überhaupt ausgetauscht werden dürfen. Sie berücksichtigen dabei die Datennutzungsrichtlinien der Dateneigentümerschaft und die Identitäten der Konnektoren (Abbildung 5).

Der anfordernde Konnektor des Dienstanbieters stellt einen Request Contract, welcher vom anbietenden Konnektor z.B. des Wärmepumpenherstellers beantwortet wird. Letzterer stellt nach der Prüfung der Identität mit Hilfe des Identity Hubs ein Agreement aus, wenn die Anforderungen zum Datenaustausch erfüllt sind. Erst wenn alle Bedingungen erfüllt sind, tauschen die Konnektoren die Daten aus.

Dieses aufwändige Verfahren stellt sicher, dass Konnektoren Daten austauschen, wenn die Datennutzungsrichtlinien der Dateneigentümerschaft erfüllt und die Authentizität der Konnektoren geprüft sind.

Fazit

Ein Datenraum unterliegt auf organisatorischer Ebene Regeln, welche einen Datenaustausch in einem vertrauenswürdigen Rahmen ermöglichen. Das Vertrauen wird zudem dadurch hergestellt, dass die Betreiber des Datenraums sicherstellen, dass alle Teilnehmenden die Regeln einhalten. Die Regeln müssen die gesetzlichen Grundlagen des Datenschutzes einhalten. Vertrauensbildend ist zudem, dass die Betreiber alle am Datenraum Teilnehmenden vor Aufnahme in den Datenraum prüfen. Die Teilnehmenden sind somit bekannt.

Auf technischer Ebene unterstützen die Komponenten die vertrauensbildenden Massnahmen, indem sie die Einhaltung der Regeln technisch durchsetzen. Die Komponenten verwenden aktuelle Verschlüsselungs- und Authentifizierungsverfahren und erlauben so einen sicheren Datenaustausch.

Mit den Datenverwendungsrichtlinien kann die Dateneigentümerschaft bestimmen, wer ihre Daten wozu verwenden kann. Das Logging gibt über alle Transaktionen Aufschluss. Dies gewährleistet deren Datensouveränität.

Für Dienstanbieter sind Datenräume interessant, weil neben der Verfügbarkeit einer Vielzahl von Datenquellen der Aufwand minimiert werden kann, der ansonsten für die Erfassung der Daten notwendig ist.

Literaturverzeichnis

[1] Data Collection, Primary vs. Secondary. Joop J. Hox, Hennie R. Boeije. [Hrsg.] Editor(s): Kimberly Kempf-Leonard. s.l.: Elsevier, 2005, Encyclopedia of Social Measurement, S. 593-599, ISBN 9780123693983.

[2] Reiberg, Niebel, Kraemer. Was ist ein Datenraum. s.l.: Gaia-X Hub Germany, 1/2022. White Paper.

[3] Bundeskanzlei der Schweiz, dataspaces@bk.admin.ch. Datenökosystem Schweiz. Bern: s.n., 2024.

[4] Rumsch, Andreas, et al. Smart INteroperability Architecture (SINA): the Decentralized Data Space in the Building Industry. [Hrsg.] Bundesamt für Energie. 04 2024.